John Hammond

Spy Cam

Énoncé

Oh no! I found some spyware on my laptop. Can you find out what the attacker saw?

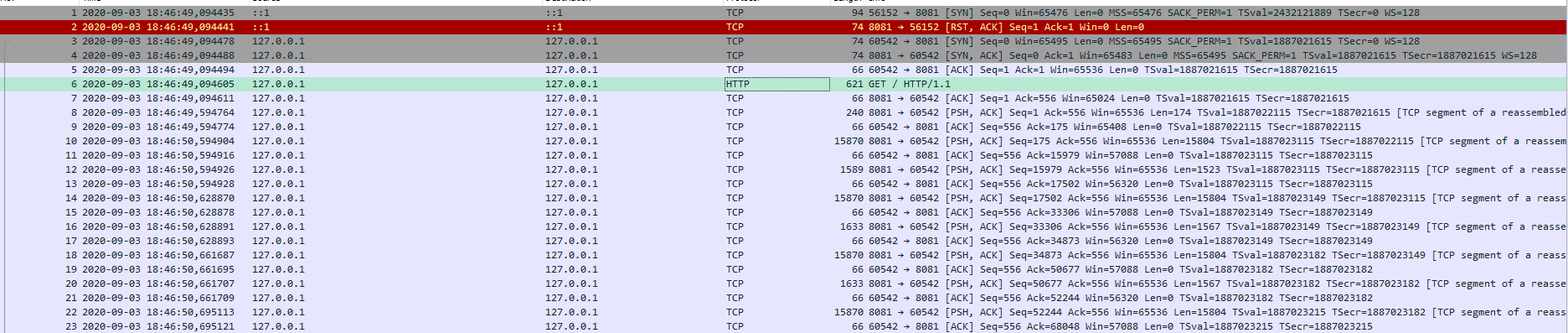

Analyse du trafic

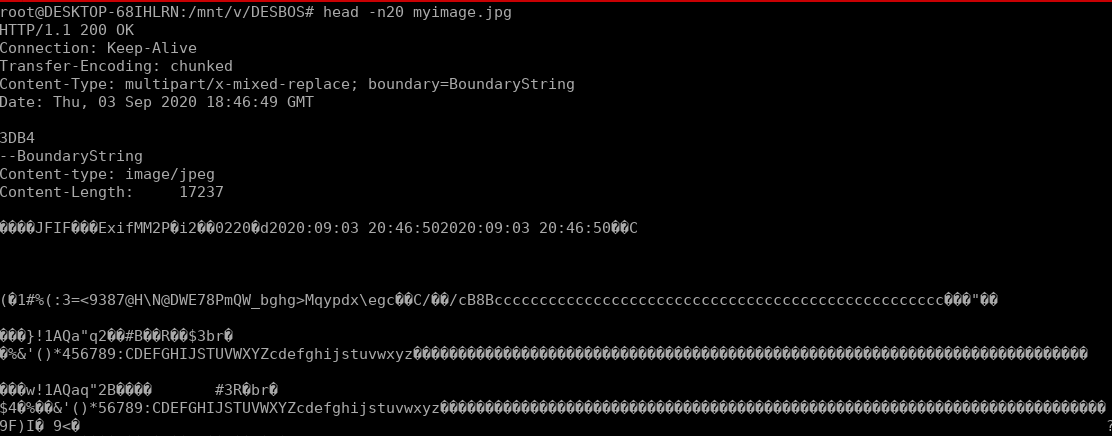

Dans cette capture, nous avons un grand trafic TCP avec une seule et unique requête http :

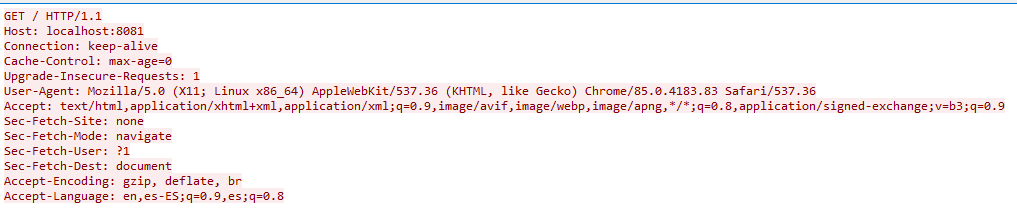

Cette requête HTTP vient interroger un serveur web qui écoute sur le port 8081 pour récupérer une image :

Nous avons la réponse à cette demande dans les trames TCP qui suivent. Il va donc falloir reconstituer l'image...

Récupération de l'image

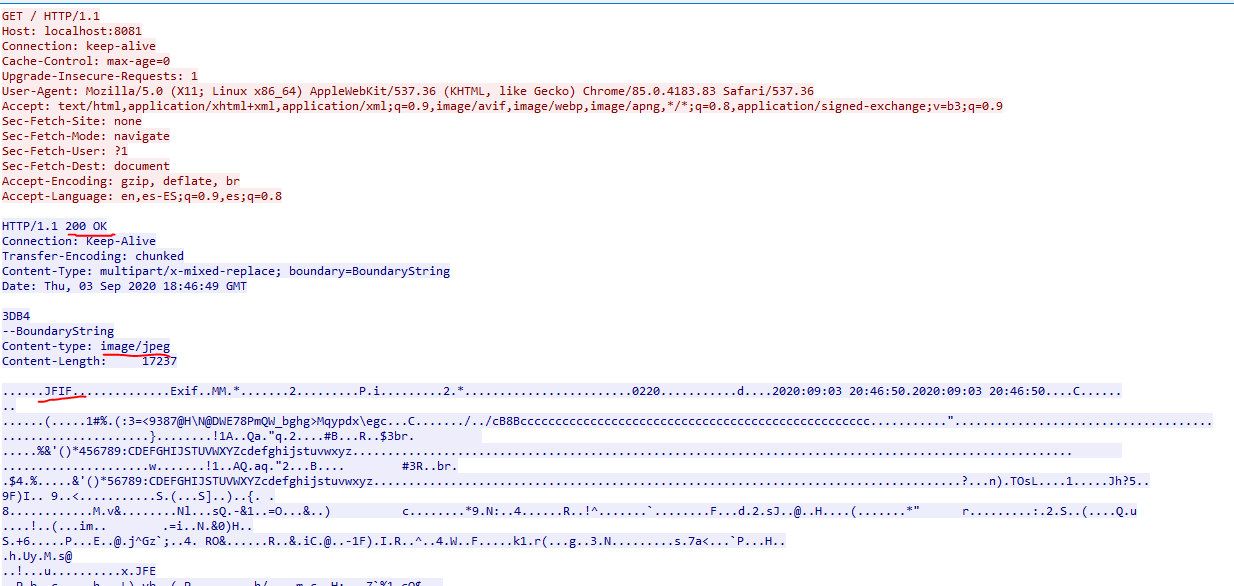

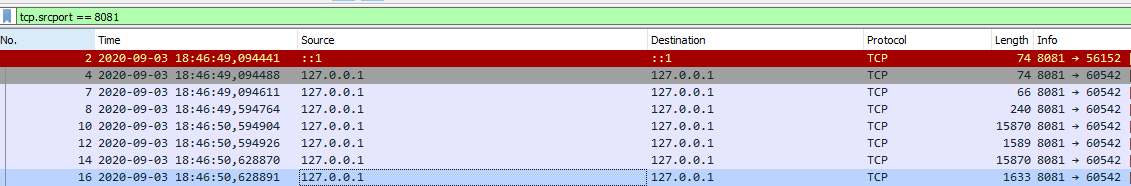

Nous savons que l'émetteur de l'image est le serveur qui écoute sur le port 8081... nous devons donc récupérer les trames TCP qui proviennent de ce port :

J'applique le filtre tcp.srcport == 8081

2000 trames ressortent, ça va être compliqué de faire ça à la main... un peu de tshark s'impose !

J'utilise la commande suivante pour extraitre les données et reconstituer l'image :

Petit problème, on a un bout de la requête HTTP dans le fichier image :

Du coup je l'enlève à la mano, et maintenant j'ai bien une image au format jpeg :

Analyse de l'image

Nous pouvons maintenant ouvrir l'image

Okay cool... un téléphone ?... et maintenant ?

Récupération de données dans l'image

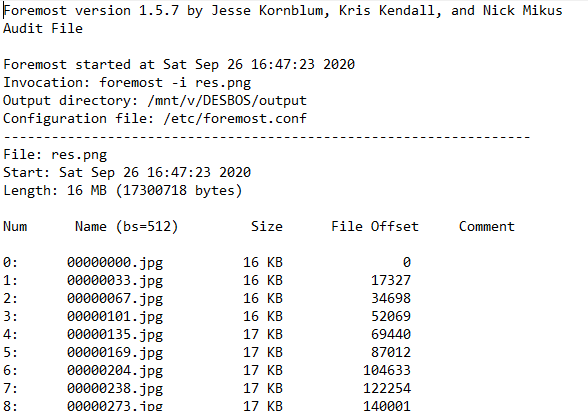

Le challenge est dans la catégorie forensic, je décide d'extraire quelques infos avec foremost !

Haha, il y avait des images cachés !

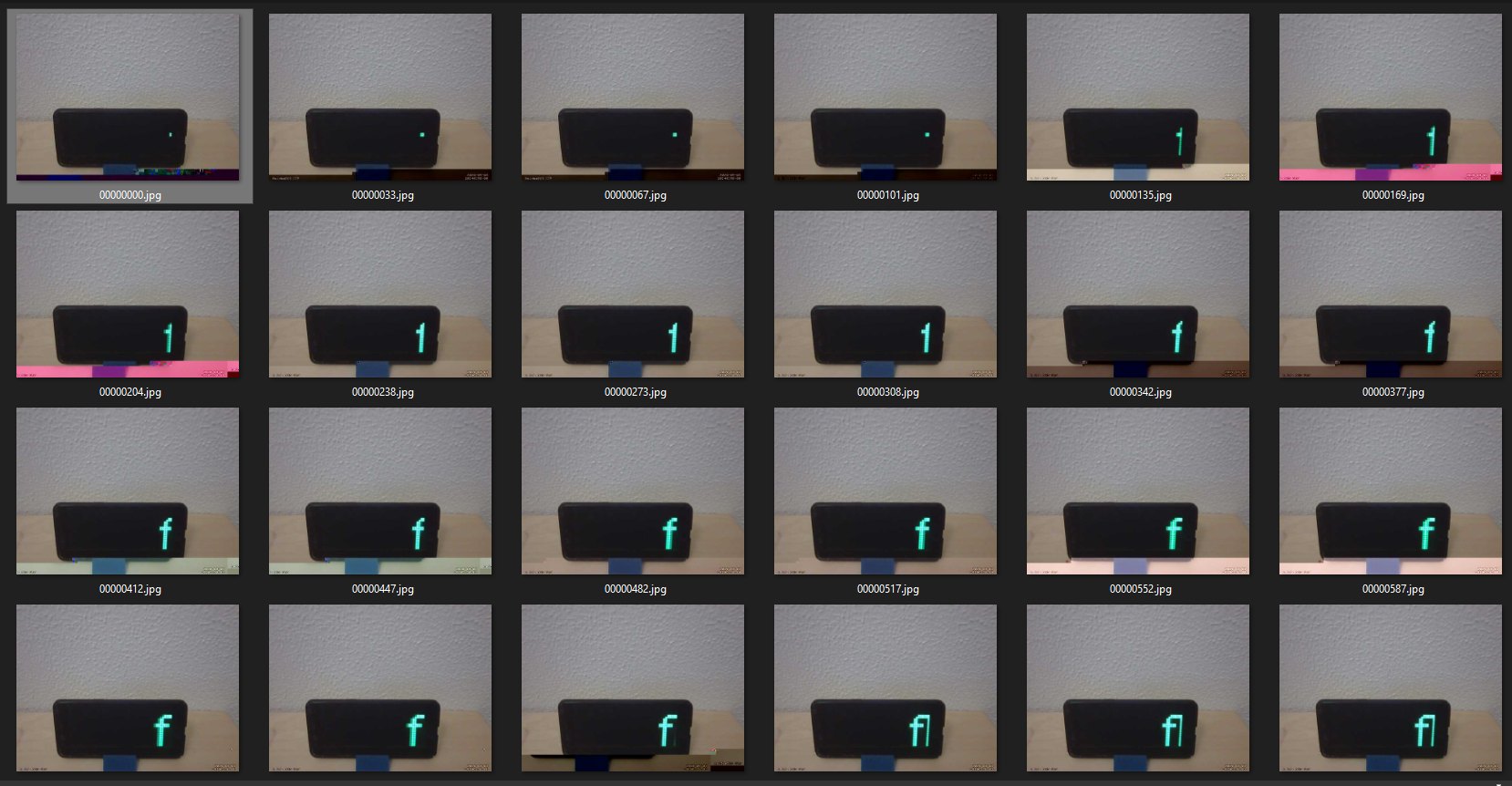

Le téléphone à l'air de faire défiler un texte...

Il ne reste plus qu'a reconstituer le flag :

flag{i_spy_with_my_little_eye}

Mis à jour