EXFILTRATION 1

Énoncé

Lors de l'intrusion, un hacker de l'ESNA a décidé d'exfiltrer de la data du serveur. Cette fois-ci, il a été plus ingénieux et a décidé de brouiller les pistes. A vous de jouer !

Créateur du challenge : Cabir

Analyse du trafic

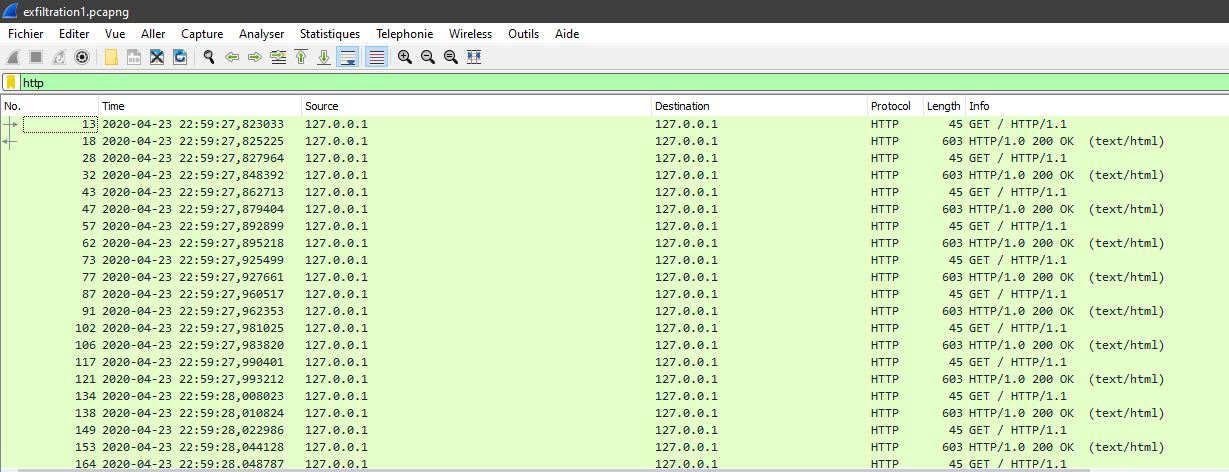

En ouvrant la capture avec Wireshark, on remarque qu'il y a un fort trafic http :

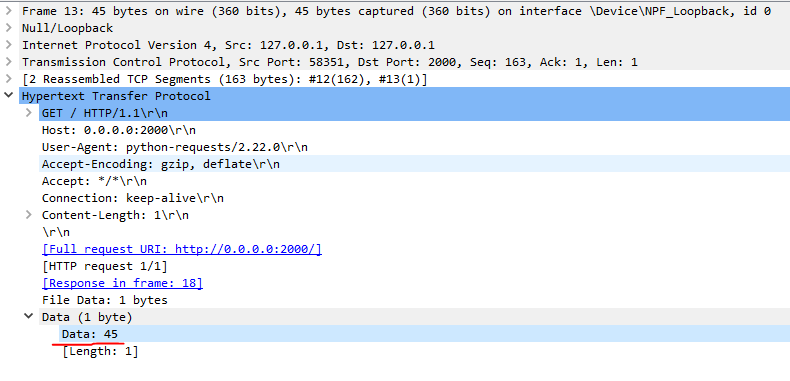

En suivant le flux tcp 2, on observe la requête http suivante :

En analysant plus profondément la requête GET, on remarque un transfert de data :

Plus largement, les requêtes HTTP GET sont envoyés vers 4 ports principaux, 2000,3000,4000 et 5000 sans vraiment de distinctions possibles.

Récupération des données

Je décide donc de commencer par récupérer les données qui circulent sur les échanges à destination du port 2000.

Et bingo, je récupère le flag !

Mis à jour