EXFILTRATION 2

Énoncé

Cette fois-ci les attaquants ont changé de stratégie. Nos experts n'arrivent a rien. Sur cette capture réseau, on pense qu'ils ont encore exfiltré quelques chose. On ne sait pas quoi, ni comment. Aidez-nous !

Créateur du challenge : Cabir

Analyse du trafic

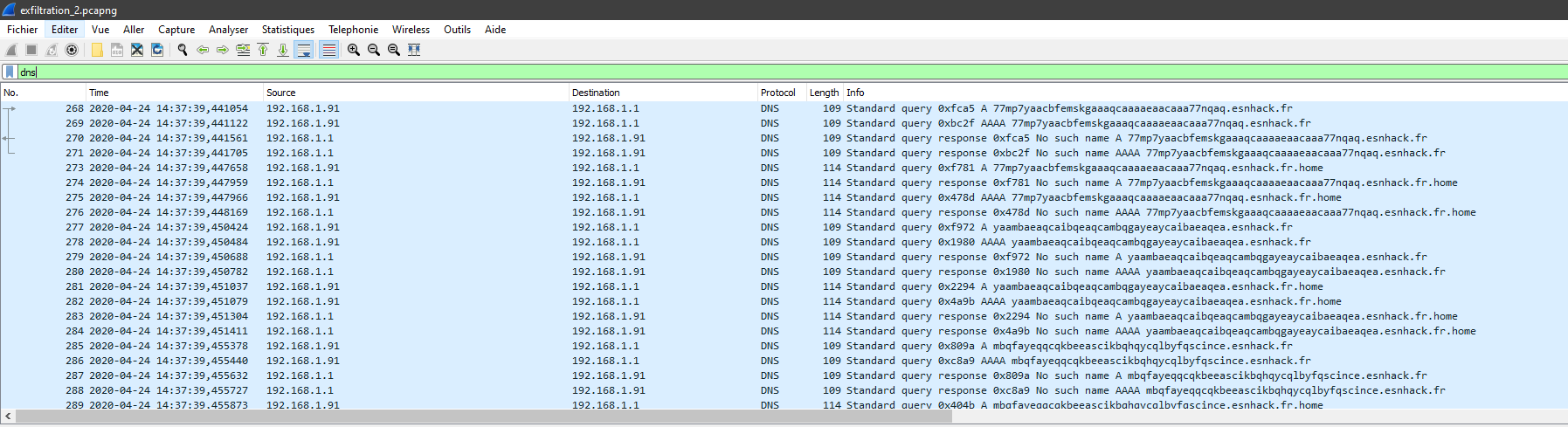

En ouvrant la capture avec Wireshark, on remarque qu'il y a un fort trafic DNS :

Les noms de domaines interrogés semblent louches, c’est suspect car ces genres de (sous-domaines suspects longs / non lisibles par l’homme) sont souvent considérés comme des indicateurs d’activités d’exfiltration DNS.

Récupération des données

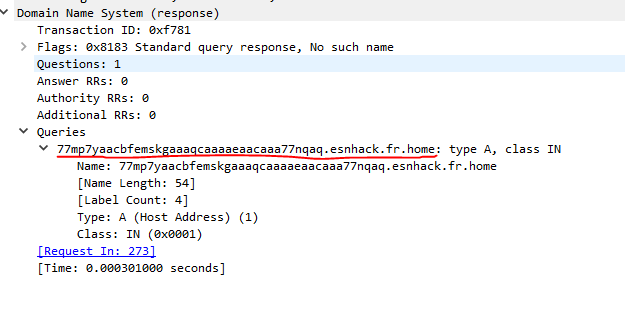

Je décide d'essayer d'extraire l'ensemble des sous domaines pour trouver le secret qu'ils gardent :

On dirait que c'est du b64. J'enregistre l'ensemble des sous domaines sous forme d'une seule chaine dans le fichier res.txt afin de la décoder :

Reconstitution des données extraites

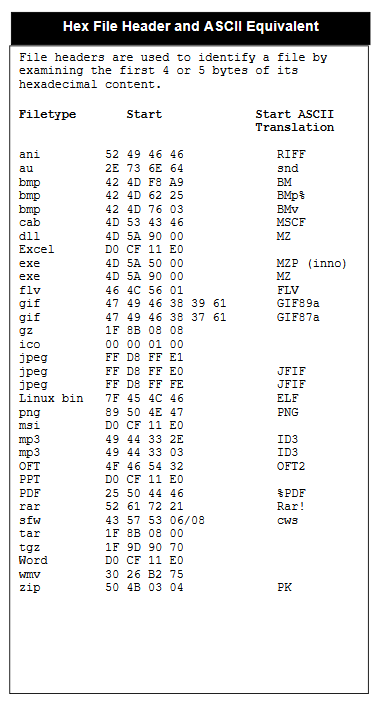

En décodant le fichier, je m'aperçois que le fichier obtenu est inutile, le header efb9 a9ef ne correspond à rien.

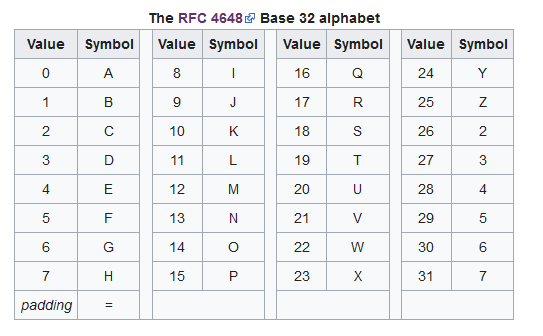

La RFC 4648 nous apprend qu'il existe le base16, base32 et base64 pour encoder des données.

Le base64 ayant échoué, essayons le base32 !

Base32 utilise un ensemble de 32 caractères.

Les lettres de A à Z en majuscules et les chiffres de 2 à 7. Il nous suffit donc de passer les lettres minuscules des sous domaines en lettres majuscules et de décoder tout ça :

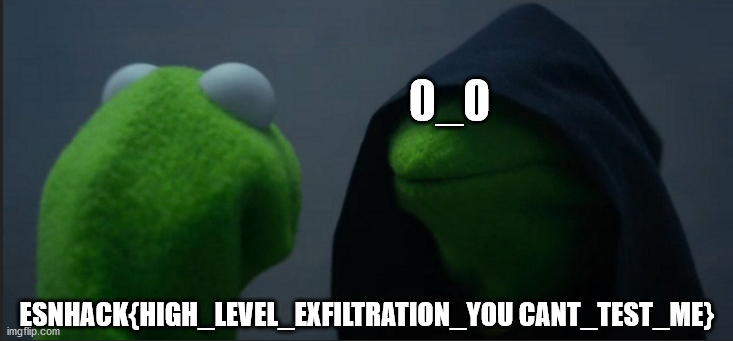

Et cette fois ci, les headers sont beaucoup plus parlant :)

Mis à jour